사용자 인증? 토큰? JWT(Json Web Token)란 뭘까?

사용자 인증? 토큰? JWT(Json Web Token)란 뭘까?

들어가는 말 저는 유지보수 업무를 주로 해왔었기 때문에 사용자 인증하는 절차나 관련 기술, 정의 등등에 대해 간단히 "그런게 있다더라~ 카더라~"로만 알고 있었는데, 이번에 회사에서 관련된 작업을 진행하게 되어 정의에 대해 알아보고자합니다. (이직하고 (변명)적응하느라 포스팅을 거의 안썼는데, 다시 마음을 잡고 간단한 글이라도 쓰려고 노력 중) JWS (Json Web Token) 정의 Json을 이용하여 사용자에 대한 속성을 저장하는 Claim 기반의 웹 토큰입니다. JWT는 토큰 자체의 정보를 담고 사용하는 Self-Containerd 방식으로 정보를 전달합니다. 여기서 클레임(Claim) 기반이란 무엇일까요? 클레임(Claim)은 주체가 수행할 수 있는 작업보다는 주체가 무엇인지를 표현하는 이름과 ..

인프런 React 강의 듣고 사이트 만들기 _ back작업 02. 패스포트를 통해 로그인 구현하기, 쿠키/세션

인프런 React 강의 듣고 사이트 만들기 _ back작업 02. 패스포트를 통해 로그인 구현하기, 쿠키/세션

back작업01번에 이후 작업을 진행하겠습니다. 실제 api 요청과 응답 값 받아서 로그인 절차를 진행해보겠습니다. Front front 하위에 sagas 폴더를 생성한 후에 관리할 파일명으로 js파일을 생성합니다. 예를 들어 user 정보를 관리할 것이다라고 한다면 user.js가 되겠죠. 저는 user.js로 만들었습니다. sagas는 리덕스 생태계 패키지입니다. 비동기 작업을 세분화 시킬 수 있습니다. reducer는 리액트의 상태 생성자입니다. 액션이 오면 리듀서가 스토어의 상태를 변경시키는 방식으로 동작합니다. reducers와 sagas를 짝으로 사용하기때문에 동일한 파일명으로 작업했습니다. 두 파일모두 확인해보겠습니다. sagas/user.js api 호출 주소는 back의 서버 포트를 입력..

[아티클 프로젝트 0010] 프론트에서 안전하게 로그인 처리하기

[아티클 프로젝트 0010] 프론트에서 안전하게 로그인 처리하기

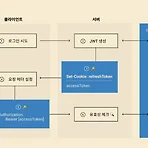

프론트에서 안전하게 로그인 처리하기 보안에 위협이 되는 문제 1. XSS (Cross Site Scriptiong) 공격자가 태그나 url등에 Javascript를 삽입해 실행되도록 공격한다. 악성데이터를 실행하거나 사이트의 전역 변수를 이용해 API 요청을 하여 사이트의 로직인 척 행동하여 악의적인 행동을 한다. 2. CSRF (Cross Site Request Forgery) 서버에서 클라이언트 도메인을 통제하고 있지 않으면 공격자가 다른 사이트에서 API 요청을 할 수 있다. 이때 공격자가 사용자만이 가능한 행위(수정, 삭제, 등록 등)들을 할 수 있다. (이러한 행위로인해 최악의 상황 -> 비밀번호, 송금 등에 접근) 원본 글 요약 JWT(JSON Web Token)로 유저 인증 Refresh T..

워드프레스 기초 홈페이지 제작하기(6.1) - [플러그인] 로그인페이지 url 변경(보안)

워드프레스 기초 홈페이지 제작하기(6.1) - [플러그인] 로그인페이지 url 변경(보안)

페이지를 꾸미기 전에 플러그인을 설치를 해보도록 하겠습니다. 테마는 집 전체 구조라 생각하면 플러그인은 가구라고 생각하면 됩니다.슬라이드 플러그인, 사이드 메뉴 플러그인 등등.. [플러그인 > 새로추가] 추천, 인기, 추천됨, 즐겨찾기에서 플러그인 확인 및 다운로드 받을 수 있고 키워드 검색을 통해 다운받을 수 있습니다. 1. WPS Hide Login 관리자 페이지 접속할때www.okayoon.com/wp-admin으로 들어오는데, 이게 보안에 안좋다고 합니다. 다 똑같은 wp-admin 이기 때문에 일반 사용자도 관리자 로그인 페이지 접근이 수월하다는거죠.이것 만으로도 보안에 문제가 있기 때문에 일단 저 부분을 수정하는 플러그인을 다운 받겠습니다. 검색창에 WPS Hide Login 검색지금설치 후 ..